针对航空公司的“污水”攻击丨大东话安全( 二 )

文章图片

文章图片

航空公司数据泄露(图片来自网络)

小白:可以举个例子分享一下吗 , 东哥?

大东:比如在2020年1月 , 某一航空公司向国家安全机关报告 , 称其公司的信息系统出现了异常 , 因此怀疑遇到了网络攻击 。

小白:那国家安全机关采取了哪些后续行动呢?

大东:接到报告后 , 该国家安全机关马上对其进行了技术检查 , 确定其信息系统遭到了网络攻击 。

小白:遭受了什么攻击呢?

大东:该航空公司的多台重要服务器以及其他网络设备被植入了特种木马程序 , 而且部分乘客数据如出行记录等被窃取 。

小白:那本次数据窃取是单一作案 , 还是一种类似APT组织的攻击呢?

大东:经过安全机关的进一步排查发现 , 另有多家航空公司信息系统遭到同一类型的网络攻击和数据窃取 。

小白:看来很有可能是个APT组织了!

大东:具体是哪个APT组织并没有明确 , 但是通过深入调查 , 可以确认的是本次攻击活动是由某境外间谍情报机关精心策划、秘密实施的 。在本次攻击中 , 该APT组织利用多个技术漏洞 , 同时通过多个国家和地区的网络设备作为跳板 , 达到隐匿踪迹的目的 。

小白:既然已经基本调查清楚了 , 那他们呢采取了哪些防护手段呢?

大东:针对这一情况 , 国家安全机关及时协助受到攻击的航空公司全面清除被植入的特种木马程序 , 通过调整技术安全防范策略以及增强防范措施的方法 , 阻止了危害的进一步扩大 。

小白:还好还好 , 那话说回来 , “污水”本次使用的“Aclip”后门是怎样执行攻击的呢?

大东:据了解 , “Aclip”主要通过名为“aclip.bat”的 Windows 批处理脚本执行 。为了在受感染的设备上建立持久性 , 这个后门添加了注册表项 , 并在系统启动时自动开启 。

小白:那开启之后又进行了哪些操作呢?

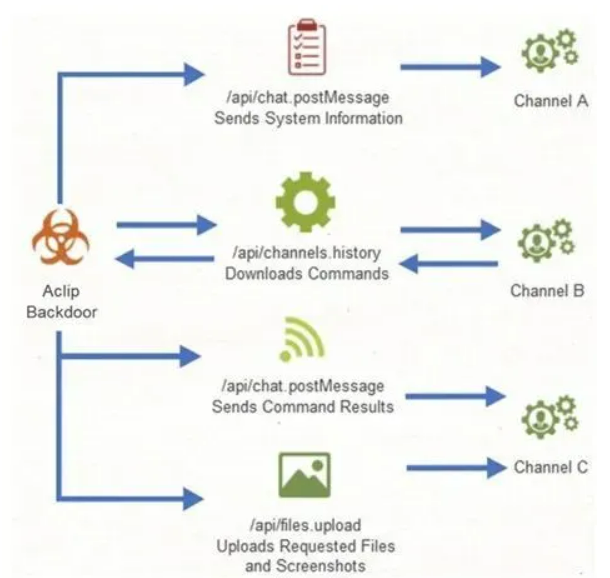

大东:开启之后 , “Aclip”滥用 Slack API 进行秘密通信:通过 Slack API 函数从 C2 服务器接收 PowerShell 命令 , 用于执行进一步的命令、发送 Windows 桌面的屏幕截图以及泄露文件 。

文章图片

文章图片

IBM报告中的Aclip攻击操作图(图片来自网络)

小白:Slack是个什么东东?

大东:Slack 是隐藏恶意通信的理想平台 , 因为其在企业中广泛部署 , 数据可以很好地与常规业务流量融合 。

小白:原来如此 , 已经被广泛部署了 , 怪不得会被针对 。那执行后门程序后 , 攻击者会主要收集哪些数据呢?

大东:攻击者第一次执行Aclip后门程序时 , 会收集基本系统信息 , 包括主机名、用户名和外部 IP 地址 , 此数据使用 Base64 加密并泄露给攻击者 。

小白:系统信息窃取应该不是其主要目的吧?

大东:没错 , 在窃取到系统信息后 , 从命令执行查询阶段开始 , Aclip 连接到 actor 控制的 Slack 工作区不同通道 。最后使用 PowerShell 图形库截取屏幕 , 并保存至 %TEMP% 直到数据渗漏 , 图像上传到 C2 后 , 它们将被擦除 。

小白:这样航空订单数据就被悄无声息的以截图形式窃走了!那IBM是怎样分析出此次潜在攻击的来源是“污水”呢?

【针对航空公司的“污水”攻击丨大东话安全】大东:其实IBM 研究人员早在 2021 年 3 月就发现了滥用此通信渠道的威胁行为者 , 并将其披露给了Slack 。后续IBM 在调查发现两个已知归因于黑客组织的自定义恶意软件样本后 , 将此次攻击与 “污水”联系起来 。

- 冬奥背后的“科技身影”:东方通应急通信服务助力奥运精神传递

- 乘火车来阿尔山的旅客,一定不知道这个秘密!

- 沈义人秀出了自己的新手机——oppofindx5pro

- 华为“后继有人”?被迫离开赛道的华为真的只靠“造车”翻牌吗?

- 对于vivos12系列的评价

- 小米12x的性能、功能等方面都很强劲

- 2021年发布的4款千元机,redmik40性价比最高

- 支付宝蚂蚁庄园2022年2月20日答案更新(下列哪种食材,不会出现在北京冬奥会运动员的菜谱里?2月20日答案分享)

- 工信部通报2022年第一批侵害用户权益的APP

- 平头塞耳机的历史