netusbusb共享组件中存在严重的远程代码执行漏洞

IT之家1月14日消息 , 根据外媒threatpost报道 , 近期安全机构SentinelOne的研究人员发现 , 十分常用的NetUSBUSB共享组件中存在一个严重的远程代码执行漏洞(CVE-2021-45388) , 涉及的厂商包括Netgear网件、TP-Link、腾达、EDiMAX、DLink、西部数据等等 , 凡是带有USB接口并且能够接入网络的无线路由器、硬盘盒等 , 都存在风险 。

文章图片

文章图片

NetUSB组件由KCodes开发 , 可以使得产品能够读取U盘、移动硬盘甚至打印机等设备 。SentinelOne研究员MaxVanAmerongen的文章指出 , 黑客可以通过20005端口发送指令 , 如果路由器的固件存在这一漏洞 , 那么黑客将能够在路由器内核运行代码 , 从而实现对路由器的完全控制 。

幸运的是 , 该机构没有发现这一漏洞被广泛利用的迹象 。VanAmerongen是在使用网件R6700v3路由器的时候发现的这一Bug , 他当时正在寻找用于Pwn2Own黑客大赛的攻击目标 。他表示 , 经过了众多步骤 , 最终发现NetUSB模块暴露在IP0.0.0.0的TCP20005端口 , 这意味着该模块没有受到任何防火墙保护 。此外 , 该模块同时暴露在WAN以及LAN网络中 。

【netusbusb共享组件中存在严重的远程代码执行漏洞】这已经不是NetUSB首次出现漏洞 。在2015年 , 发生过一次内核堆栈缓冲区溢出的错误 。以下是该漏洞的部分解析:

文章图片

文章图片

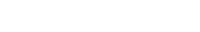

▲USB与路由器握手过程

文章图片

文章图片

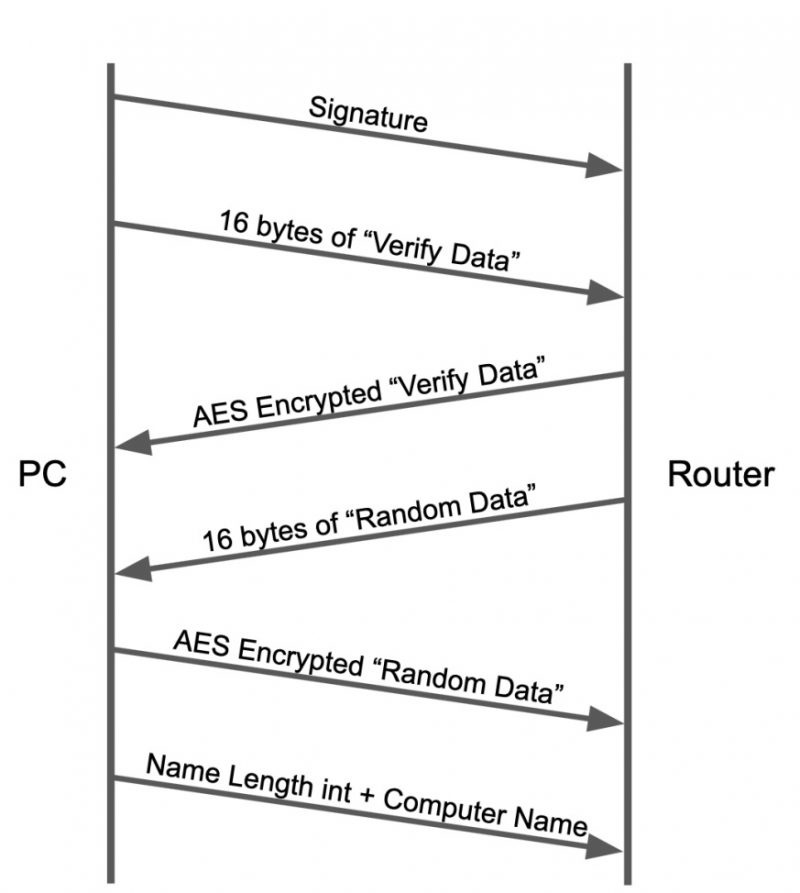

▲握手完成后的指令循环代码

文章图片

文章图片

当触及到以下命令时 , 会触发易受攻击的内核模块

IT之家了解到 , 截至发稿 , Netgear网件、TP-Link已经确认了这项漏洞 , 并公布了受到影响的设备列表 , 以及固件更新 。

文章图片

文章图片

文章图片

文章图片

- 国美全零售生态共享平台“真快乐”为线上第一主战场

- 共享平台可以让汽车制造商以经济高效且省时方式生产电动汽车模型

- 2021年全球Top10光伏组件供应商排名

- 电动车“私桩共享”可行吗?威马汽车创始人:多方共赢

- 共享单车上的牛皮癣广告大致归为“违法违规”类广告

- 支付宝怎么改桌面小组件背景(支付宝应用程序背景设置教程)

- 深圳试点“蔡司全飞秒共享手术室”让市民享受优质优价医疗服务

- 共享单车新规范将从今年4月起实施共享单车运营平台

- 美团关联公开“车辆解锁方法、装置、共享车辆及存储介质”专利

- 义乌公路港“上新”共享叉车 已为多家物流企业增效减负