安全人士重现提权过程“cve-2022-21882”漏洞

文章图片

文章图片

对于微软来说 , 其Windows操作系统又曝出某种新的bug或者安全漏洞 , 这种事情很常见 。一般都是某些第三方的网络安全机构 , 或者独立的安全研究员出来曝光提醒 , 敦促广大用户注意防范 。

而其所曝出的某种bug或者安全漏洞 , 严重到有美国的相关政府部门出来敦促、提醒的情况比较少见 , 但是最近这种事情就发生了 。

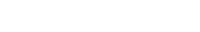

近日 , 美国网络安全和基础设施安全局(简称“CISA”)正式提到了“CVE-2022-21882”漏洞 , 强调“攻击者正在积极利用这个漏洞 , 对联邦部门构成重大的安全风险” , 要求联邦文职行政部门在2月18日之前修复这个漏洞 。

从美国CISA这一举措可以看出“CVE-2022-21882”是一个很“严重”漏洞 , 那么它到底是个什么样的安全漏洞呢?到底有多“严重”呢?

文章图片

文章图片

安全人士重现提权过程

“CVE-2022-21882”漏洞说起来也是很郁闷、无语的 , 还有一段“小历史” 。其最初的漏洞来源是另外一个名称为“CVE-2021-1732”的漏洞 。该漏洞于2020年12月被发现 , 但是据调查 , 从2020年5月份起该漏洞就开始被黑客利用了 。

具体来说 , 在Windows系统中安装MSI程序包时 , WindowsInstaller程序会自动建立一个回滚脚本 , 如果安装程序失败 , 可以自动撤销安装过程中对系统所进行的修改 。

但是 , 由于WindowsInstaller程序中存在漏洞 , 黑客可以在安装过程中篡改、自定义回滚脚本的执行路径 , 从而让Windows使用高级权限执行其指定的某些非法程序 , 从而达到提权的目的 , 这个漏洞最后被命名为“CVE-2021-1732” 。

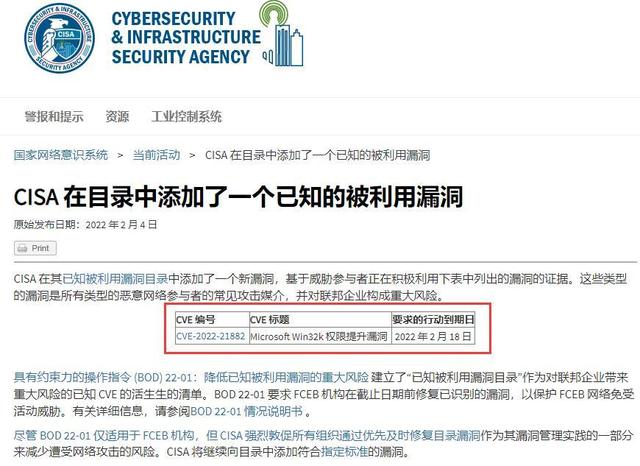

2021年 , 微软发布更新修复了这个提权漏洞 , 但是微软的“修复”并不完美 , 在2022年1月份 , 有一位名叫“RyeLv”的安全研究人员发现了一种新的攻击方式 , 可以成功地绕过微软之前所发布的修复补丁 , 达到同样的目的 , 也就是说存在新的漏洞 , 就有很尴尬了 。

文章图片

文章图片

后来微软方面确认了这个新漏洞 , 将其命名为“CVE-2022-21882” , 美国国家标准与技术研究院(NIST)将该漏洞的严重等级评定为7.8级 , 也是很高的 , 这就是“CVE-2022-21882”漏洞的来龙去脉 。

需要强调的是 , 微软已经在2022年1月发布系统更新再次修复了这个漏洞 。但是 , 可能并不是所有的政府部门、其它公司和个人用户 , 都在第一时间内及时地安装了这些最新补丁 , 修复了这个漏洞 。

因此 , 美国CISA下发这个通知 , 敦促、要求相关部门尽快修复该漏洞 , 政府部门必须在2月18日之前将修复补丁安装到所有设备上 。

【安全人士重现提权过程“cve-2022-21882”漏洞】大家也借机检查一下自己的电脑 , 尤其是商业用户 , 支撑公司业务的服务器版的Windows系统 , 尽快打齐2022年1月至现在微软所发布的所有修复补丁 。

- 惠普发布windows11安全风险报告

- eset通报联想笔记本电脑安全漏洞:恶意代码植入主板cpu

- 戴尔tpm2.0系统安全漏洞曝光

- 鲁凯:从“海军白”到“燃气蓝”,守护燃气安全无惧 每日透湿“三身”衣

- 苹果2021年发布五个ios12安全更新

- 邬贺铨院士:数字安全能力需要融入基础设施建设之中

- ISC2022周鸿祎谈构建数字安全中国方案 为数字经济保驾护航

- 机器人巡检保障夏季电网安全

- 《数据传输安全白皮书》发布 API安全问题越来越受到关注

- 视障人士看书更方便了!盲文图书可享受免费上门取送